Si está siguiendo las noticias, a estas alturas podría ser consciente de que un investigador de seguridad ha activado un "Kill Switch" que aparentemente paró el ransomware de WannaCry de extenderse más.

Pero no es cierto, ni la amenaza ha terminado todavía.

Sin embargo, el interruptor de apiolar acaba de frenar la tasa de infección.

Además, varios investigadores de seguridad han afirmado que más muestras de WannaCry están en estado salvaje sin la función de conexión de dominio 'kill-switch', denominada WannaCry 2.0, y que aún infecta computadoras sin parches en todo el mundo.

Hasta el momento, más de 213.000 computadoras en 99 países de todo el mundo han sido infectadas, y la infección sigue aumentando incluso horas después de que el interruptor de apiolar fue disparado por el investigador de seguridad británico de 22 años detrás de la manija de Twitter ' MalwareTech '.

Para aquellos que no saben, WannaCry es un malware ransomware de propagación rápida que aprovecha una vulnerabilidad de SMB de Windows para dirigirse de forma remota a un equipo que se ejecuta en versiones sin parches o sin soporte de Windows.

Hasta ahora, los criminales detrás de WannaCry Ransomware han recibido casi 100 pagos de víctimas, un total de 15 Bitcoins, es igual a USD $ 26.090.

Una vez infectado, WannaCry también escanea para otros equipos vulnerables conectados a la misma red, así como escanea hosts aleatorios en el Internet más amplio, para propagarse rápidamente.

La explotación de SMB, actualmente utilizada por WannaCry, ha sido identificada como EternalBlue, una colección de herramientas de hacking supuestamente creada por la NSA y posteriormente objeto de dumping por un grupo de hackers que se llama " The Shadow Brokers " hace más de un mes.

"Si la NSA revelara en forma privada el defecto usado para atacar a los hospitales cuando lo encontraron, no cuando lo perdieron, esto no pudo haber ocurrido", dijo el denunciante de la NSA Edward Snowden.

Kill-Switch para WannaCry? ¡No, todavía no ha terminado!

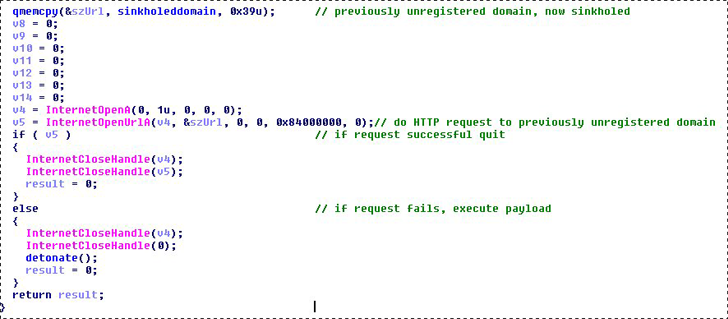

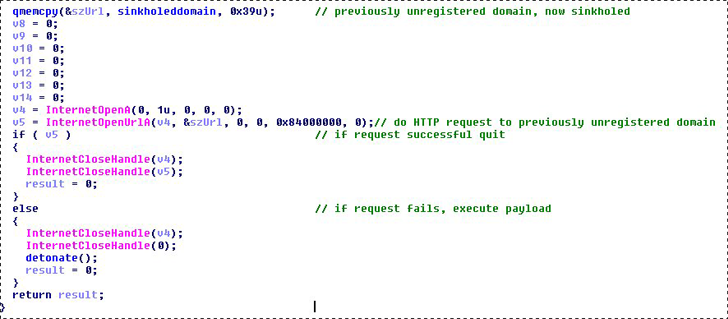

En nuestros dos artículos anteriores, hemos reunido más información sobre esta enorme campaña de ransomware, explicando cómo MalwareTech accidentalmente detuvo la propagación global de WannaCry mediante el registro de un nombre de dominio escondido en el malware.

Hxxp: // www [.] Iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea [.] Com

El dominio mencionado anteriormente es responsable de mantener WannaCry propagándose y extendiéndose como un gusano, como expliqué anteriormente que si la conexión a este dominio falla, el gusano SMB procede a infectar el sistema.

Afortunadamente, MalwareTech registró este dominio en cuestión y creó un sumidero - los investigadores tácticos usan para redirigir el tráfico de las máquinas infectadas a un sistema autocontrolado. ( Lea su última publicación en el blog para más detalles )

Pero, si usted está pensando que la activación del interruptor de apiolar ha detenido completamente la infección, entonces usted está equivocado.

Dado que la función de kill-switch estaba en el gusano SMB, no en el propio módulo de ransomware, "WannaCrypt ransomware se propagó normalmente mucho antes de esto y será mucho después, lo que paramos fue la variante de gusano SMB", dijo MalwareTech a The Hacker News .

Usted debe saber que el interruptor de apiolar no impediría que su PC sin parches se infecte, en los siguientes escenarios:

Si recibe WannaCry a través de un correo electrónico, un torrente malicioso u otros vectores (en lugar del protocolo SMB).

Si por casualidad su ISP o antivirus o firewall bloquea el acceso al dominio sinkhole.

Si el sistema objetivo requiere un proxy para acceder a Internet, lo cual es una práctica común en la mayoría de las redes corporativas.

Si alguien hace que el dominio sinkhole inaccesible para todos, como por ejemplo, utilizando un ataque DDoS a gran escala.

MalwareTech también confirmó THN que algunos "patines de botnet Mirai intentaron DDoS el servidor [sinkhole] para lulz", con el fin de que no esté disponible para WannaCry explota SMB, que desencadena la infección si la conexión falla. Pero "falló hardcore", al menos por ahora.

WannaCry 2.0, Ransomware sin Kill-Switch está en caza

Inicialmente, esta parte de la historia se basó en la investigación de un investigador de seguridad, que anteriormente afirmó tener las muestras de nuevo WansCry ransomware que viene sin función de apiolar-interruptor. Pero por alguna razón, retrocedió. Por lo tanto, hemos eliminado sus referencias de esta historia por ahora.

Sin embargo, poco después de eso, nos confirmó Costin Raiu , director del equipo mundial de investigación y análisis de Kaspersky Labs, que su equipo había visto más muestras de WannaCry el viernes que no tenían el interruptor de apiolar.

"Puedo confirmar que hemos tenido versiones sin el dominio kill switch connect desde ayer", dijo The Hacker News.

Por lo tanto, esperamos una nueva ola de ataques de ransomware, con una variante actualizada WannaCry, que sería difícil de detener, hasta que y a menos que todos los sistemas vulnerables obtener parches.

"Los próximos ataques son inevitables, simplemente puedes parchar las muestras existentes con un editor hexadecimal y seguirá propagándose", me dijo Matthew Hickey , un experto en seguridad y cofundador de Hacker House.

"Veremos una serie de variantes de este ataque en las próximas semanas y meses, por lo que es importante que se corrijan los hosts." El gusano puede ser modificado para distribuir otras cargas no sólo WCry y podemos ver otras campañas de malware aprovechando este éxito de muestras ".

Incluso después de que los ataques de WannaCry hicieron titulares en Internet y los medios de comunicación, todavía hay cientos de miles de sistemas sin parches que están abiertos a Internet y vulnerables a la piratería informática.

"La funcionalidad del gusano intenta infectar las máquinas Windows sin parche en la red local, al mismo tiempo que ejecuta una exploración masiva en las direcciones IP de Internet para encontrar e infectar otros equipos vulnerables, lo que resulta en un gran tráfico SMB del host infectado" Dice Microsoft.

Créanme, la nueva variedad de malware WannaCry 2.0 no tomaría tiempo suficiente para hacerse cargo de otros cientos de miles de sistemas vulnerables.

Demostración video de la infección de Ransomware de WannaCry

WannaCry Ransomware Using Windows SMB Vulnerability - YouTube

Hickey también nos ha proporcionado dos demostraciones de video, mostrando huellas de paquetes que confirman el uso de la vulnerabilidad de Windows SMB (MS17-010).

Y un segundo video

Demonstration of WannaCry Ransomware Infection (non-tech) - YouTube

Dado que WannaCry es un solo archivo ejecutable, también se puede propagar a través de otros vectores de exploit regulares, como el phishing de lanza, el ataque de descarga de unidades y la descarga de archivos torrent maliciosos, advirtió Hickey.

Prepárese: actualización, sistema operativo de parches y deshabilitar SMBv1

MalwareTech también advirtió sobre la amenaza futura, diciendo: "Es muy importante [para] que todos entiendan que todo lo que [los atacantes] necesitan hacer es cambiar algún código y empezar de nuevo.

"Informado NCSC, FBI, etc he hecho todo lo que puedo hacer en la actualidad, es a todo el mundo a parche", añadió.

Como se informó hoy, Microsoft tomó un paso inusual para proteger a sus clientes con

una versión no compatible de Windows - incluyendo Windows XP, Vista, Windows 8, Server 2003 y 2008 - mediante la liberación de parches de seguridad que corrigen el defecto SMB actualmente explotado por WansCry ransomware .

Incluso después de esto, creo, muchas personas no son conscientes de los nuevos parches y muchas organizaciones, así como máquinas integradas como cajeros automáticos y pantallas de cartelera digital, que se ejecutan en las versiones más antiguas o sin parche de Windows, que están considerando la actualización de su sistema operativo, Tomar tiempo, así como va a costar dinero para obtener nuevas licencias.

Por lo tanto, se recomienda encarecidamente a los usuarios y las organizaciones que instalen los parches de Windows disponibles lo antes posible, y también consideren la inhabilitación de SMBv1 ( siga estos pasos ) para evitar ataques cibernéticos futuros similares.

Por el amor de Dios: Aplique parches. Microsoft ha sido muy generoso con usted.

Casi todos los vendedores de antivirus ya han sido agregados firmas para protegerse contra esta última amenaza. Asegúrese de que está utilizando un buen antivirus y manténgalo siempre al día.

Además, también puede seguir algunas prácticas básicas de seguridad que he enumerado para protegerse de esas amenazas de malware.

WannaCry ha afectado a más de 200.000 sistemas en 150 países, advirtió Europol

El jefe de Europol, Rob Wainwright, dijo que el mundo entero está enfrentando una "amenaza creciente", advirtiendo a la gente que las cifras están subiendo y que deben

garantizar la seguridad de sus sistemas.

"Estamos ejecutando alrededor de 200 operaciones globales contra el crimen cibernético cada año, pero nunca hemos visto algo como esto", dijo Wainwright, según cita BBC.

"El último recuento es de más de 200.000 víctimas en al menos 150 países, y muchas de esas víctimas serán empresas, incluidas las grandes corporaciones, cuyo alcance global es sin precedentes".

Por encima del mapa está mostrando la infección de ransomware WannaCry en sólo 24 horas.

Esta historia sigue actualizándose, estad atentos a nuestra página de Twitter para obtener información más actualizada.

WannaCry Kill-Switch(ed)? It’s Not Over! WannaCry 2.0 Ransomware Arrives

Pero no es cierto, ni la amenaza ha terminado todavía.

Sin embargo, el interruptor de apiolar acaba de frenar la tasa de infección.

Además, varios investigadores de seguridad han afirmado que más muestras de WannaCry están en estado salvaje sin la función de conexión de dominio 'kill-switch', denominada WannaCry 2.0, y que aún infecta computadoras sin parches en todo el mundo.

Hasta el momento, más de 213.000 computadoras en 99 países de todo el mundo han sido infectadas, y la infección sigue aumentando incluso horas después de que el interruptor de apiolar fue disparado por el investigador de seguridad británico de 22 años detrás de la manija de Twitter ' MalwareTech '.

Para aquellos que no saben, WannaCry es un malware ransomware de propagación rápida que aprovecha una vulnerabilidad de SMB de Windows para dirigirse de forma remota a un equipo que se ejecuta en versiones sin parches o sin soporte de Windows.

Hasta ahora, los criminales detrás de WannaCry Ransomware han recibido casi 100 pagos de víctimas, un total de 15 Bitcoins, es igual a USD $ 26.090.

Una vez infectado, WannaCry también escanea para otros equipos vulnerables conectados a la misma red, así como escanea hosts aleatorios en el Internet más amplio, para propagarse rápidamente.

La explotación de SMB, actualmente utilizada por WannaCry, ha sido identificada como EternalBlue, una colección de herramientas de hacking supuestamente creada por la NSA y posteriormente objeto de dumping por un grupo de hackers que se llama " The Shadow Brokers " hace más de un mes.

"Si la NSA revelara en forma privada el defecto usado para atacar a los hospitales cuando lo encontraron, no cuando lo perdieron, esto no pudo haber ocurrido", dijo el denunciante de la NSA Edward Snowden.

Kill-Switch para WannaCry? ¡No, todavía no ha terminado!

En nuestros dos artículos anteriores, hemos reunido más información sobre esta enorme campaña de ransomware, explicando cómo MalwareTech accidentalmente detuvo la propagación global de WannaCry mediante el registro de un nombre de dominio escondido en el malware.

Hxxp: // www [.] Iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea [.] Com

El dominio mencionado anteriormente es responsable de mantener WannaCry propagándose y extendiéndose como un gusano, como expliqué anteriormente que si la conexión a este dominio falla, el gusano SMB procede a infectar el sistema.

Afortunadamente, MalwareTech registró este dominio en cuestión y creó un sumidero - los investigadores tácticos usan para redirigir el tráfico de las máquinas infectadas a un sistema autocontrolado. ( Lea su última publicación en el blog para más detalles )

Pero, si usted está pensando que la activación del interruptor de apiolar ha detenido completamente la infección, entonces usted está equivocado.

Dado que la función de kill-switch estaba en el gusano SMB, no en el propio módulo de ransomware, "WannaCrypt ransomware se propagó normalmente mucho antes de esto y será mucho después, lo que paramos fue la variante de gusano SMB", dijo MalwareTech a The Hacker News .

Usted debe saber que el interruptor de apiolar no impediría que su PC sin parches se infecte, en los siguientes escenarios:

Si recibe WannaCry a través de un correo electrónico, un torrente malicioso u otros vectores (en lugar del protocolo SMB).

Si por casualidad su ISP o antivirus o firewall bloquea el acceso al dominio sinkhole.

Si el sistema objetivo requiere un proxy para acceder a Internet, lo cual es una práctica común en la mayoría de las redes corporativas.

Si alguien hace que el dominio sinkhole inaccesible para todos, como por ejemplo, utilizando un ataque DDoS a gran escala.

MalwareTech también confirmó THN que algunos "patines de botnet Mirai intentaron DDoS el servidor [sinkhole] para lulz", con el fin de que no esté disponible para WannaCry explota SMB, que desencadena la infección si la conexión falla. Pero "falló hardcore", al menos por ahora.

WannaCry 2.0, Ransomware sin Kill-Switch está en caza

Inicialmente, esta parte de la historia se basó en la investigación de un investigador de seguridad, que anteriormente afirmó tener las muestras de nuevo WansCry ransomware que viene sin función de apiolar-interruptor. Pero por alguna razón, retrocedió. Por lo tanto, hemos eliminado sus referencias de esta historia por ahora.

Sin embargo, poco después de eso, nos confirmó Costin Raiu , director del equipo mundial de investigación y análisis de Kaspersky Labs, que su equipo había visto más muestras de WannaCry el viernes que no tenían el interruptor de apiolar.

"Puedo confirmar que hemos tenido versiones sin el dominio kill switch connect desde ayer", dijo The Hacker News.

Por lo tanto, esperamos una nueva ola de ataques de ransomware, con una variante actualizada WannaCry, que sería difícil de detener, hasta que y a menos que todos los sistemas vulnerables obtener parches.

"Los próximos ataques son inevitables, simplemente puedes parchar las muestras existentes con un editor hexadecimal y seguirá propagándose", me dijo Matthew Hickey , un experto en seguridad y cofundador de Hacker House.

"Veremos una serie de variantes de este ataque en las próximas semanas y meses, por lo que es importante que se corrijan los hosts." El gusano puede ser modificado para distribuir otras cargas no sólo WCry y podemos ver otras campañas de malware aprovechando este éxito de muestras ".

Incluso después de que los ataques de WannaCry hicieron titulares en Internet y los medios de comunicación, todavía hay cientos de miles de sistemas sin parches que están abiertos a Internet y vulnerables a la piratería informática.

"La funcionalidad del gusano intenta infectar las máquinas Windows sin parche en la red local, al mismo tiempo que ejecuta una exploración masiva en las direcciones IP de Internet para encontrar e infectar otros equipos vulnerables, lo que resulta en un gran tráfico SMB del host infectado" Dice Microsoft.

Créanme, la nueva variedad de malware WannaCry 2.0 no tomaría tiempo suficiente para hacerse cargo de otros cientos de miles de sistemas vulnerables.

Demostración video de la infección de Ransomware de WannaCry

WannaCry Ransomware Using Windows SMB Vulnerability - YouTube

Hickey también nos ha proporcionado dos demostraciones de video, mostrando huellas de paquetes que confirman el uso de la vulnerabilidad de Windows SMB (MS17-010).

Y un segundo video

Demonstration of WannaCry Ransomware Infection (non-tech) - YouTube

Dado que WannaCry es un solo archivo ejecutable, también se puede propagar a través de otros vectores de exploit regulares, como el phishing de lanza, el ataque de descarga de unidades y la descarga de archivos torrent maliciosos, advirtió Hickey.

Prepárese: actualización, sistema operativo de parches y deshabilitar SMBv1

MalwareTech también advirtió sobre la amenaza futura, diciendo: "Es muy importante [para] que todos entiendan que todo lo que [los atacantes] necesitan hacer es cambiar algún código y empezar de nuevo.

"Informado NCSC, FBI, etc he hecho todo lo que puedo hacer en la actualidad, es a todo el mundo a parche", añadió.

Como se informó hoy, Microsoft tomó un paso inusual para proteger a sus clientes con

una versión no compatible de Windows - incluyendo Windows XP, Vista, Windows 8, Server 2003 y 2008 - mediante la liberación de parches de seguridad que corrigen el defecto SMB actualmente explotado por WansCry ransomware .

Incluso después de esto, creo, muchas personas no son conscientes de los nuevos parches y muchas organizaciones, así como máquinas integradas como cajeros automáticos y pantallas de cartelera digital, que se ejecutan en las versiones más antiguas o sin parche de Windows, que están considerando la actualización de su sistema operativo, Tomar tiempo, así como va a costar dinero para obtener nuevas licencias.

Por lo tanto, se recomienda encarecidamente a los usuarios y las organizaciones que instalen los parches de Windows disponibles lo antes posible, y también consideren la inhabilitación de SMBv1 ( siga estos pasos ) para evitar ataques cibernéticos futuros similares.

Por el amor de Dios: Aplique parches. Microsoft ha sido muy generoso con usted.

Casi todos los vendedores de antivirus ya han sido agregados firmas para protegerse contra esta última amenaza. Asegúrese de que está utilizando un buen antivirus y manténgalo siempre al día.

Además, también puede seguir algunas prácticas básicas de seguridad que he enumerado para protegerse de esas amenazas de malware.

WannaCry ha afectado a más de 200.000 sistemas en 150 países, advirtió Europol

El jefe de Europol, Rob Wainwright, dijo que el mundo entero está enfrentando una "amenaza creciente", advirtiendo a la gente que las cifras están subiendo y que deben

garantizar la seguridad de sus sistemas.

"Estamos ejecutando alrededor de 200 operaciones globales contra el crimen cibernético cada año, pero nunca hemos visto algo como esto", dijo Wainwright, según cita BBC.

"El último recuento es de más de 200.000 víctimas en al menos 150 países, y muchas de esas víctimas serán empresas, incluidas las grandes corporaciones, cuyo alcance global es sin precedentes".

Por encima del mapa está mostrando la infección de ransomware WannaCry en sólo 24 horas.

Esta historia sigue actualizándose, estad atentos a nuestra página de Twitter para obtener información más actualizada.

WannaCry Kill-Switch(ed)? It’s Not Over! WannaCry 2.0 Ransomware Arrives

Última edición: